由十國(含澳洲與日本)執法機構組成的國際專案小組宣布,已成功摧毀LockBit勒索軟體集團。代號「柯羅諾斯行動」的執法行動由英美當局主導,查封了這個惡名昭彰且猖獗的勒索組織營運的暗網站點。該集團在全球犯下逾2,000起攻擊案件,勒索金額超過1.2億美元。

在2024年2月24日宣布瓦解LockBit集團的記者會上,美國聯邦調查局(FBI)網路部門副助理局長布雷特·萊瑟曼表示:「十國聯合展開序列行動,摧毀了LockBit在美國境內外的前後端基礎設施。」FBI在簡報會中詳細說明了瓦解LockBit集團的過程。

2024年2月19日東部時間下午4時,當局採取行動摧毀LockBit勒索軟體即服務(RaaS)基礎設施、沒收資金並逮捕兩名嫌犯,同時在LockBit網站張貼查封告示

柯羅諾斯行動查獲超過11,000個網域與34台伺服器

關閉逾14,000個涉及資料竊取的惡意帳號,以及位於荷蘭、德國、芬蘭、法國、瑞士、澳洲、美國與英國的34台伺服器

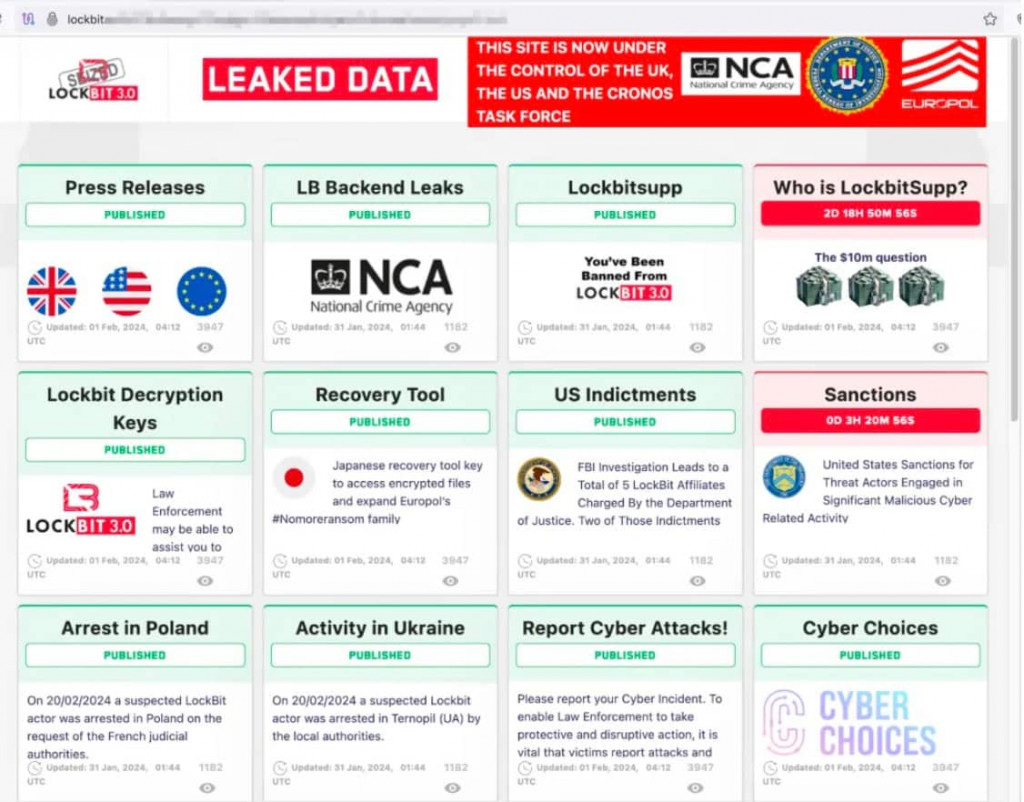

東部時間晚間6時30分,查封告示被替換為詳細說明柯羅諾斯行動的專屬網頁

美國司法部起訴五名LockBit相關成員並發布三張逮捕令

波蘭與烏克蘭當局各逮捕一名LockBit成員

用於StealBit資料竊取工具的所有伺服器均已下線

當局已掌握所有LockBit 3.0關聯帳號

凍結超過200個加密貨幣帳戶

美國制裁令已發布

FBI、英國國家打擊犯罪局(NCA)網路部門與歐洲刑警組織查獲約1,000組潛在解密金鑰,正透過IC3網站聯繫1,600多名已知美國受害者

鼓勵美國受害者聯繫當地FBI辦公室或填寫lockbitvictims.ic3.gov表單

儘管遭執法部門瓦解,LockBit迅速重建新的資料洩露網站。雖然活動在柯羅諾斯行動後減少,但該組織仍具影響力直至2025年5月,當時未知攻擊者的大規模入侵導致其關聯面板因MySQL資料庫外洩而遭曝光竄改

此行動命名「柯羅諾斯」(希臘文意為「時間」),暗指行動宣告前的每小時倒數計時。該行動影響力實屬空前,其規模與範圍為網路執法開啟新紀元——當局從未如此全面掌控大型勒索集團的基礎設施與運作。

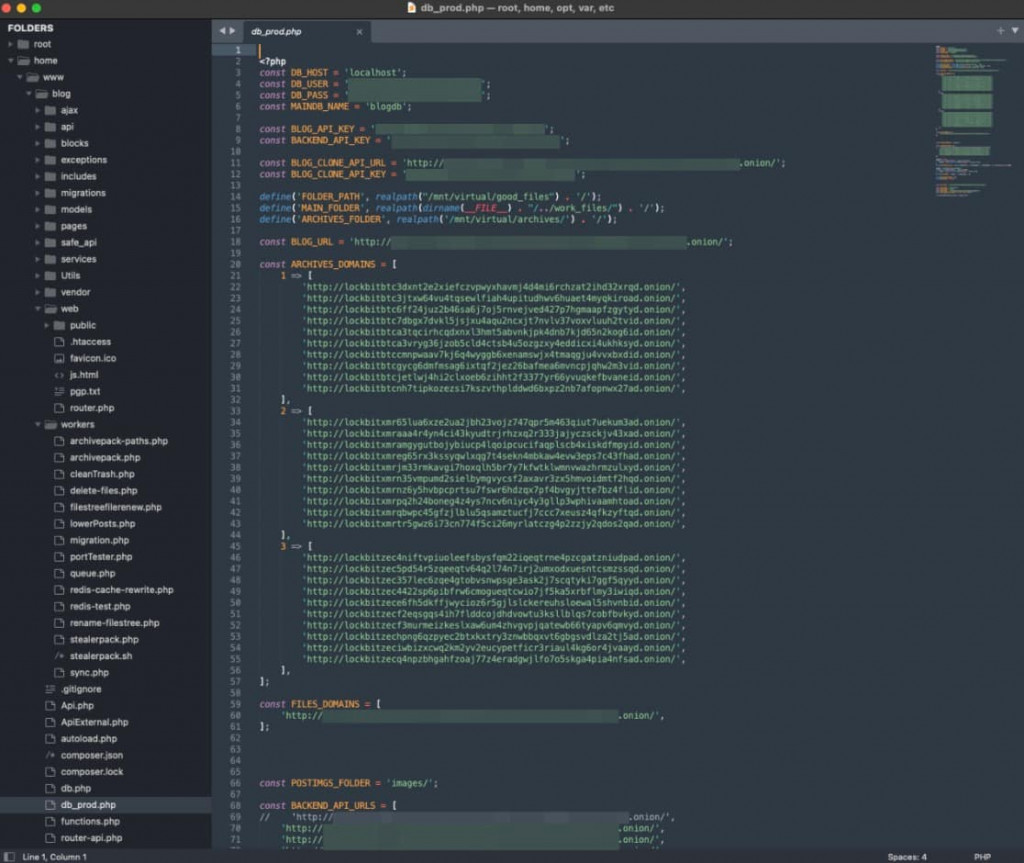

LockBit完整指揮控制體系現由當局接管(圖1),大量詳載LockBit及其關聯組織的資料已遭查扣,將用於後續調查與行動。

圖1:當局查看的LockBit指揮控制面板截圖

此次行動不僅是勒索集團(如Conti)文件外洩,而是對運作中最大規模RaaS組織及其關聯體系的系統性破壞與瓦解(圖2)。

圖2:最大規模RaaS組織遭系統性瓦解的宣告

LockBit自問世即成為全球最猖獗的勒索軟體變種。四年間,該集團在全球企業與政府間散播恐懼,佔據勒索攻擊極大比例。LockBit影響力涵蓋39%勒索受害者(1,091起),規模超過第二名集團三倍以上。

自2020年1月起,LockBit涉入全球數百起網路攻擊。在亞太地區,其目標橫跨金融服務、關鍵基礎設施、農業、教育與政府部門。該組織還招募低技術攻擊者作為協作者,擴大其標誌性勒索攻擊的規模與損害。對於拒付贖金的組織,LockBit會洩露其敏感資料以脅迫付款。

• 2020年1月:LockBit 1.0以ABCD勒索軟體之名問世

• 2021年6月:LockBit 2.0(又稱LockBit Red)配備StealBit資料竊取工具

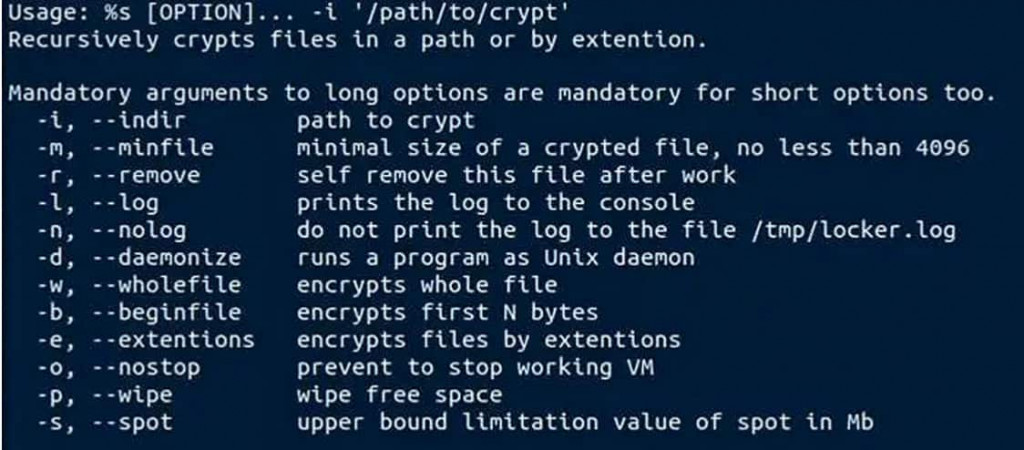

• 2021年10月:LockBit Linux鎖定VMware vSphere與ESXi虛擬化平台(圖3)

• 2022年3月:LockBit 3.0(又稱LockBit Black)結合StealBit與rclone竊取工具

• 2023年1月:LockBit Green基於Conti加密器原始碼,專攻雲端服務

圖3:LockBit Linux加密器畫面截圖

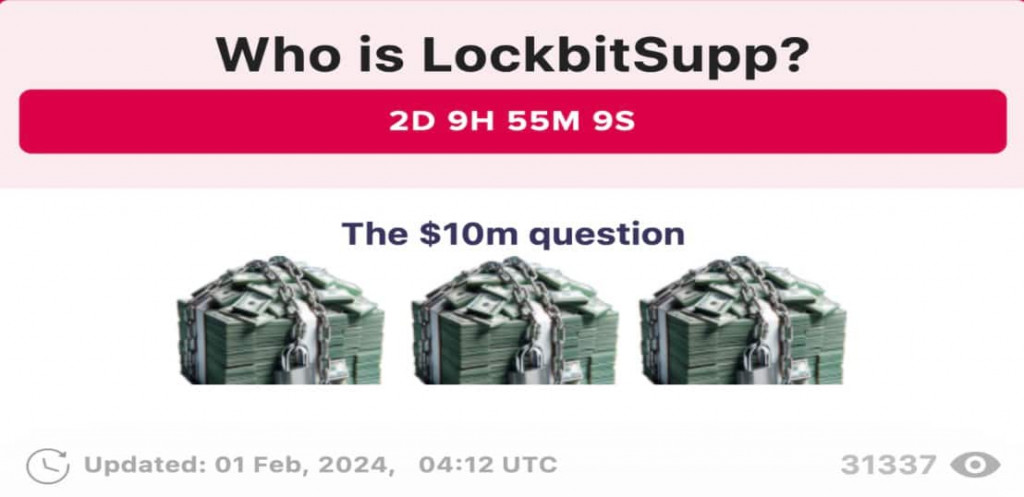

行動過程充滿戲劇性:LockBit首腦LockBitSupp嘲弄柯羅諾斯行動,抱怨懸賞金額過低,甚至懸賞1,000萬美元徵求自身身分爆料(圖4)。

圖4:千萬美元懸賞鬧劇

2024年5月,LockBitSupp被確認為俄羅斯公民德米特里·尤里耶維奇·霍羅謝夫,遭26項起訴但仍在逃。美國國務院懸賞千萬美元徵求逮捕線索。

歷經多年與LockBit等周旋,當局借鏡該集團的媒體操作手法,發動協調式媒體攻勢扭轉局勢(圖5)。昔日洩露客戶資料的暗網站,現成為提供解密金鑰的管道。日本警方在歐洲刑警組織支持下,成功開發LockBit

3.0 Black檔案解密工具。

當局意在明確宣告:勒索集團無法再倚仗Tor匿名網路躲避追查,必將為其行為付出代價。

圖5:執法部門設立的專屬宣告網站

此次大膽行動展現跨國合作成效,但依賴國際專案組追捕集團與恢復檔案並非有效安全策略——防範永遠勝於補救。

勒索集團具高度適應性,LockBit變種可能填補權力真空並攜帶更危險工具捲土重來。這些組織持續學習規避執法手段,且仍握有多起已完成攻擊待變現。

需警惕前車之鑑:BlackCat/ALPHV勒索集團在FBI查封其暗網數小時後,立即發布黑貓圖像與「本站已解除查封」橫幅反擊。該集團至今逍遙法外,美國國務院仍懸賞千萬美元追捕其首腦。

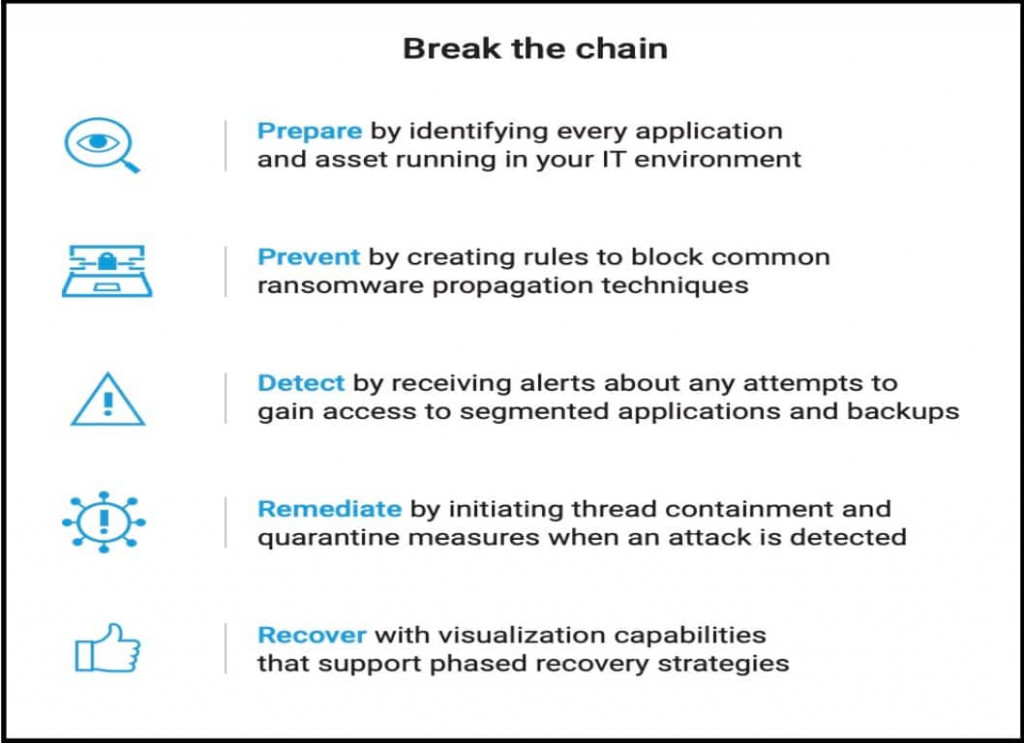

企業應立即重新評估安全防護狀態,透過在勒索軟體殺傷鏈各環節部署安全方案(圖6),徹底阻斷勒索攻擊。

圖6:勒索軟體殺傷鏈防護示意圖

透過弱點識別做好準備

有效的資安策略包含五大關鍵要素。首要步驟是全面盤點IT環境中的每項資產與應用程式,為防護工作奠定基礎。

阻擋網路犯罪分子入侵生態系

接著必須防止駭客存取並加密關鍵伺服器資料,同時預先備妥備份方案,以因應攻擊者成功入侵的狀況。透過網路分段機制可最大限度降低潛在存取造成的影響,其中實施零信任架構至關重要——建議以軟體定義的微分割為起點,阻斷勒索軟體感染後的橫向移動。

憑藉威脅情資實現偵測與修復

完整的網路可視性能協助識別入侵指標,從而實現第三與第四步驟:在惡意軟體造成更大損害前完成偵測與修復。可視性同時有助於遵循當地網路安全法規要求。

從勒索威脅與其他網路攻擊中恢復

最後關鍵在於徹底掌握攻擊面,並建立嚴謹的流程與應變手冊,以防範並從釣魚等資料外洩或勒索軟體攻擊中復原。

了解更多立即下載電子書,瞭解Akamai如何助您斬斷攻擊鏈。

原文出處